La continuidad académica digital depende cada vez más de decisiones estratégicas que van más allá de lo pedagógico y lo tecnológico. La protección de los sistemas, la información y los servicios críticos se vuelven un factor fundamental para sostener la operación institucional y la confianza de la comunidad educativa. Esto coloca la ciberseguridad en plataformas educativas como un eje central de la gestión actual.

La digitalización acelerada de la educación transformó a las escuelas y universidades en organizaciones intensivas en datos personales, altamente dependientes de servicios en la nube y profundamente interconectadas. Plataformas como los campus virtuales y el uso creciente de la inteligencia artificial ampliaron el acceso y la escala de la enseñanza, pero también expandieron, muchas veces de forma invisible, la superficie de ataque.

En este contexto, la educación se consolidó como uno de los sectores más atacados a nivel global. Aunque algunos informes muestran una leve reducción en la cantidad total de incidentes reportados, el patrón de ataque se mantiene. Según Microsoft Threat Intelligence, las universidades reciben en promedio 2.507 intentos de ataque por semana.

Hoy, un incidente de ciberseguridad en el ámbito educativo constituye un riesgo pedagógico, reputacional, legal y de continuidad académica que, pese a su impacto potencial, todavía suele quedar subestimado en la agenda de muchas autoridades educativas.

Índice de temas

El nuevo mapa de amenazas en la educación digital

Carolina Butler, cofundadora de Ztech, señaló en diálogo con Innovación Digital 360 que los incidentes más frecuentes no provienen de ataques altamente sofisticados, sino de vectores conocidos que siguen siendo efectivos.

“Lo que más vemos son engaños por mail o mensajería (phishing), robo de contraseñas y secuestro de información (ransomware). También errores internos como carpetas abiertas para todos o cuentas de exalumnos y exempleados que siguen activas”, describió.

Además, enfatizó que entre el 60 y el 70% de los incidentes está involucrado el factor humano. Los datos globales respaldan esa afirmación. Según Verizon, el elemento humano estuvo presente en el 68% de las brechas analizadas en 2024.

En el sector educativo, en particular, los patrones de ataque más comunes fueron los mencionados por Butler que, en su conjunto, explican la mayoría de las brechas. En otras palabras, la identidad pasó a ser la primera línea de defensa.

Por otro lado, desde una mirada estratégica, la Dra. Ruth Mujica, referente global en innovación educativa y transformación digital, advirtió en conversación con Innovación Digital 360 que “el riesgo no reside únicamente en el hackeo clásico”. La especialista explicó que “la convergencia entre arquitectura digital compleja, dependencia de terceros y gobernanza débil” también son aspectos a tener en cuenta.

A esto se suman amenazas nuevas que muchas instituciones todavía no lograron internalizar por completo.

Entre ellas se destacan:

| Ataque | Ejemplo |

|---|---|

| Cadena de suministro de software | PowerSchool: 60 millones de datos comprometidos. |

| Compromiso de identidades | Cuentas de exalumnos vulnerables. |

| Errores en APIs y configuración en la nube | Filtración de datos por malas configuraciones. |

| Ransomware académico | Universidad de Frankfurt paralizada. |

| Shadow AI y fugas de datos | 77% de empleados usan IA generativa sin supervisión. |

Ataques a la cadena de suministro de software

Se trata de vulneraciones en plugins, integraciones LTI, SDK o servicios SaaS conectados. Un ejemplo de esto fue la brecha que ocurrió con el proveedor de tecnología educativa, PowerSchool, que comprometió datos de más de 60 millones de estudiantes a través de la cuenta de un contratista que no tenía doble autenticación.

En la misma línea, una falla de seguridad de Raptor Technologies, un proveedor de seguridad escolar, dejó expuestos 4 millones de registros sensibles que cualquiera podía encontrar con una búsqueda en Google, según reportó VPNMentor.

Compromiso de identidades en entornos de alta rotación

Muchas cuentas de exalumnos, egresados o personal siguen activas tras su salida, lo que las convierte en un blanco fácil para ser explotadas.

APIs sobreexpuestas y errores de configuración en la nube

Las bases de datos mal configuradas permiten accesos no autorizados. Estos errores generan filtraciones masivas de información, como cuando datos confidenciales terminan indexados y están disponibles públicamente.

Ransomware diseñado para interrumpir la continuidad académica

Estos ataques deliberados, que ocurren en momentos clave del ciclo lectivo, tienen el objetivo de generar el mayor impacto posible.

En 2024, este tipo de incidentes se multiplicó. Algunas universidades debieron suspender clases y servicios. En Alemania, por ejemplo, un ataque paralizó la Universidad de Frankfurt y tuvieron que desconectar por completo los sistemas informáticos. Incluso los ascensores dejaron de funcionar por motivos de seguridad. Además, durante varios días no fue posible realizar inscripciones ni mantener comunicaciones institucionales.

Shadow AI y fugas de datos asociadas al uso no gobernado de IA generativa

El uso acelerado de herramientas como ChatGPT llevó a docentes y estudiantes a introducir datos sensibles en servicios externos, sin control institucional, un fenómeno conocido como Shadow AI.

Un informe de Microsoft reveló que el 77% de los empleados utiliza herramientas de IA generativa por su cuenta, a menudo sin supervisión del área de TI. Esto implica que los datos confidenciales podrían quedar almacenados en los modelos o ser expuestos públicamente.

Hoy, lo digital y lo educativo están indisolublemente ligados. Y los cibercriminales lo saben.

Infraestructura débil y madurez desigual

Cuando se auditan las instituciones educativas, el patrón de debilidades se repite. Butler lo resumió con claridad: “Nos encontramos en general con infraestructura muy desactualizada, poco cuidada y sin inversión. Muchas veces el disparador para mejorar esto es recién un incidente o una exigencia regulatoria”. En otras palabras, la prevención es reactiva en lugar de proactiva.

Entre las fallas técnicas más comunes que se detectan en colegios y universidades aparecen:

- Sistemas y equipos sin parches de seguridad actualizados, con vulnerabilidades conocidas que no se corrigen.

- Redes planas, sin segmentación, en las que alumnos, docentes y personal administrativo comparten la misma red Wi‑Fi. Esto facilita que un atacante pueda moverse lateralmente una vez que logra ingresar.

- Copias de seguridad que existen, pero no se prueban de forma periódica.

- Altas y bajas de usuarios sin procesos claros ni automatizados, lo que deja cuentas obsoletas activas o permisos innecesarios cuando alguien cambia de rol.

Un dato preocupante que surge de las evaluaciones es que 7 de cada 10 instituciones tenían al menos una copia de seguridad sin testear en los últimos seis meses. En un escenario de ransomware, eso equivale a no contar con un respaldo real de esa información crítica.

Desde el plano de la gobernanza, Mujica señaló un problema estructural: muchas instituciones carecen de un inventario real de activos. No saben con precisión qué sistemas o datos tienen ni dónde están alojados.

Tampoco cuentan con una buena visibilidad sobre eventos y riesgos, aplican controles de identidad débiles y diseñan sus planes de continuidad sin vincularlos con los servicios educativos críticos. La gestión de datos, además, suele ser fragmentaria.

Presupuestos ajustados y ciberseguridad en plataformas educativas: decidir bien importa más que gastar más

La restricción presupuestaria es una constante en el ámbito educativo. Sin embargo, el riesgo no siempre se relaciona con la falta de grandes inversiones. Muchas brechas se deben a fallas básicas de higiene digital, más que a la ausencia de tecnologías avanzadas.

Cinco controles básicos que reducen la mayor parte del riesgo

En ese sentido, la cofundadora de Ztech propuso un kit básico de cinco medidas que, según su experiencia con incidentes reales, permite mitigar hasta el 80% de los problemas más frecuentes:

- Autenticación multifactor (2FA/MFA) en las cuentas de correo institucional y en el campus virtual u otros sistemas de acceso masivo.

- Copias de seguridad fuera del equipo principal (offline o en la nube), con pruebas periódicas de restauración para asegurar su correcto funcionamiento.

- Gestión activa del ciclo de vida de los usuarios: altas, bajas y cambios de permisos realizados de forma ágil, con bajas efectivas en un plazo de 48 horas posteriores a la desvinculación.

- Actualizaciones mensuales de sistemas y aplicaciones mediante la aplicación de parches de seguridad de forma rutinaria.

- Segmentación de redes por perfil: separar el tráfico de estudiantes, docentes y personal administrativo en redes distintas o VLAN con reglas específicas.

“Con solo estas cinco medidas, el impacto en el riesgo es inmediato y significativo”, aseguró. De hecho, marcos de referencia como la certificación Cyber Essentials del gobierno británico sostienen que, con controles técnicos básicos, se puede prevenir un alto porcentaje de los ciberataques más comunes.

Autenticación multifactor como defensa crítica en entornos educativos

Un reporte de Sophos informó que el 37% de los ataques de ransomware contra universidades involucró credenciales comprometidas.

En este sentido, Chester Wisniewski, CTO de dicha empresa, insiste en que ya es hora de que todas las instituciones educativas, grandes o pequeñas, implementen MFA para docentes, personal y estudiantes. “Es una forma sencilla de evitar que muchos de estos ataques siquiera toquen la puerta”, afirmó.

Higiene cibernética antes de la urgencia legal o el incidente

Por su parte, Butler advirtió que no conviene esperar a una exigencia legal o a un incidente grave para implementar esta higiene cibernética básica. Incluso con presupuestos limitados, se puede reducir buena parte del riesgo si se fortalecen los aspectos fundamentales. Las recomendaciones coinciden con las mejores prácticas internacionales

En una red educativa típica hay cientos de dispositivos estudiantiles, personales, de laboratorio e IoT conectados. Esto la vuelve mucho más difícil de proteger que una red corporativa tradicional. Por eso, separar y limitar lo que puede hacer o ver cada usuario, siguiendo el principio de privilegios mínimos, reduce drásticamente el impacto de cualquier intrusión.

Del control básico a Zero Trust: una evolución posible y progresiva

La Dra. Mujica coincidió en la necesidad de avanzar hacia una arquitectura centrada en la identidad y de adoptar un modelo Zero Trust de forma progresiva. En este esquema, ningún usuario ni dispositivo se considera confiable solo por estar dentro de la red. Cada acceso debe validarse dinámicamente según su contexto y su nivel de riesgo.

Esto requiere controles precisos para cada usuario, dispositivo y servicio y otorgar solo los privilegios estrictamente necesarios. En la práctica, esto implica:

- Autenticaciones robustas.

- Monitoreo continuo de sesiones.

- Revisiones automáticas de permisos.

- Segmentación aún más fina (microsegmentación) de la red.

Algunas universidades de referencia ya empezaron a recorrer este camino, inspiradas en modelos que aplican las empresas tecnológicas.

Datos personales y privacidad en educación digital: una responsabilidad institucional ineludible

La educación digital transformó los datos en un activo estratégico. Las plataformas recopilan información sobre:

- Rendimiento académico.

- Asistencia.

- Interacciones online.

- Analíticas predictivas.

- Evaluaciones.

- Vigilancia de exámenes.

- Datos biométricos.

Todo esto promete mejorar la personalización y la eficacia del aprendizaje, pero plantea tensiones cada vez más serias sobre la privacidad de estudiantes y docentes.

La Dra. Mujica advirtió que existe una brecha preocupante entre el discurso institucional y la práctica cotidiana en este tema. “Muchas instituciones declaran políticas de privacidad muy completas, pero no implementan privacy-by-design en los flujos reales.” Es decir, en el día a día siguen primando la conveniencia o la funcionalidad por sobre la protección de datos.

Desde Innovación Digital 360 presentamos los desafíos más críticos dentro del sector:

| Tema | Resumen |

|---|---|

| Gobernanza fragmentada del dato | Datos dispersos sin visión unificada ni responsables definidos. |

| Roles difusos y falta de rendición de cuentas | No se asignan formalmente responsabilidades como data owner o data steward. |

| Retención excesiva de datos | Acumulación de datos sin políticas claras de retención y eliminación. |

| Analítica educativa sin transparencia | Uso de algoritmos sin explicabilidad ni ejemplos de corrección. |

| Dependencia de proveedores sin garantías | Falta de cláusulas de seguridad y auditoría en proveedores EdTech. |

| Regulación y cumplimiento en ciberseguridad | Leyes como el GDPR exigen medidas de protección y planes de continuidad. |

Gobernanza fragmentada del dato en el ecosistema educativo digital

La información académica y personal está dispersa en múltiples plataformas y silos, sin una visión unificada ni responsables definidos. UNICEF advierte que la gobernanza de datos infantiles en entornos EdTech está fragmentada y que la regulación no siempre acompaña el ritmo de la tecnología. Esto dificulta garantizar estándares consistentes de protección en todo el ecosistema educativo digital.

Roles difusos y falta de rendición de cuentas en el ciclo de vida del dato

Pocas instituciones definen formalmente:

- Quién es el responsable de cada conjunto de datos (data owner).

- Quién se encarga de su calidad (data steward).

- Qué proveedores externos los procesan (data processor).

Sin esa asignación, la rendición de cuentas en caso de incidentes queda diluida.

Retención excesiva de datos y ausencia de borrado verificable

Se acumulan historiales académicos, datos personales de exalumnos, grabaciones de clases y otros registros más allá de lo necesario. En muchos casos no hay políticas claras de retención y eliminación, o si existen no se verifica su cumplimiento.

“Estamos construyendo un gran almacén de información sobre los estudiantes, y ellos ni saben que existe. ¿Cómo minimizamos la recolección de información sensible?”, se preguntaba el periodista Mark Keierleber en un artículo al investigar brechas de datos escolares. La falta de depuración periódica agrava el impacto potencial de cualquier filtración.

Analítica educativa y algoritmos sin transparencia ni explicabilidad

Se utilizan algoritmos de aprendizaje automático para predecir el desempeño o detectar el riesgo de deserción, pero muchas veces sin explicar a los estudiantes cómo se usan sus datos ni ofrecer ejemplos de corrección. Esto plantea dilemas éticos por sesgos o decisiones automatizadas opacas.

Los expertos en políticas educativas piden incorporar la privacy-by-design en estas herramientas, con criterios claros y explicables sobre el uso de los datos.

Dependencia de proveedores EdTech sin garantías contractuales suficientes

Se multiplican los servicios EdTech en la nube y las apps educativas freemium sin exigir cláusulas de seguridad, notificación de incidentes ni derechos de auditoría. Algunas brechas recientes revelaron que startups del sector no cumplían del todo con las leyes de datos personales.

Organismos como UNICEF recomiendan modelos de gobernanza colaborativa entre escuelas, autoridades y proveedores para garantizar los derechos de niños y adolescentes en entornos digitales.

Regulación y cumplimiento en la ciberseguridad de plataformas educativas

La tendencia regulatoria avanza en varios frentes:

- Por un lado, las leyes de protección de datos inspiradas en el GDPR europeo exigen notificaciones de incidentes en plazos breves, usualmente 72 horas tanto a las autoridades como a los afectados, bajo riesgo de sanciones severas.

- Por otro, se refuerza la protección de datos de menores: en varios países ya se reconocen los datos estudiantiles como una categoría sensible, con requisitos específicos de consentimiento, seguridad y minimización.

Además, empieza a requerirse evidencia de planes de continuidad operativa probados en sectores considerados críticos. La educación empieza a incluirse gradualmente en esta categoría debido al fuerte impacto social que conlleva una interrupción prolongada.

En Estados Unidos, organismos como el Departamento de Educación y CISA evalúan declarar a la educación como infraestructura crítica, lo que impondría requisitos más exigentes de ciberseguridad.

Todo indica que las instituciones educativas deberán rendir cuentas con más rigor con el mismo compromiso con que protegen la seguridad física en los campus.

¿Por qué la cultura digital define la ciberseguridad en plataformas educativas?

Si la identidad es el nuevo perímetro, la cultura es el verdadero firewall. La postura de seguridad colectiva de toda la comunidad educativa puede ser el factor decisivo para prevenir, o permitir, un incidente.

Capacitaciones continuas y simulaciones de phishing: qué funciona y qué no

La cofundadora de Ztech lo planteó sin rodeos: “Mejor capacitaciones cortas y frecuentes, con ejemplos reales y simulaciones de phishing, que un curso eterno una vez al año”. La fatiga y la falsa confianza que deja un único taller anual juegan en contra. En cambio, pequeñas dosis de concientización sostenidas en el tiempo ayudan a crear hábitos más seguros.

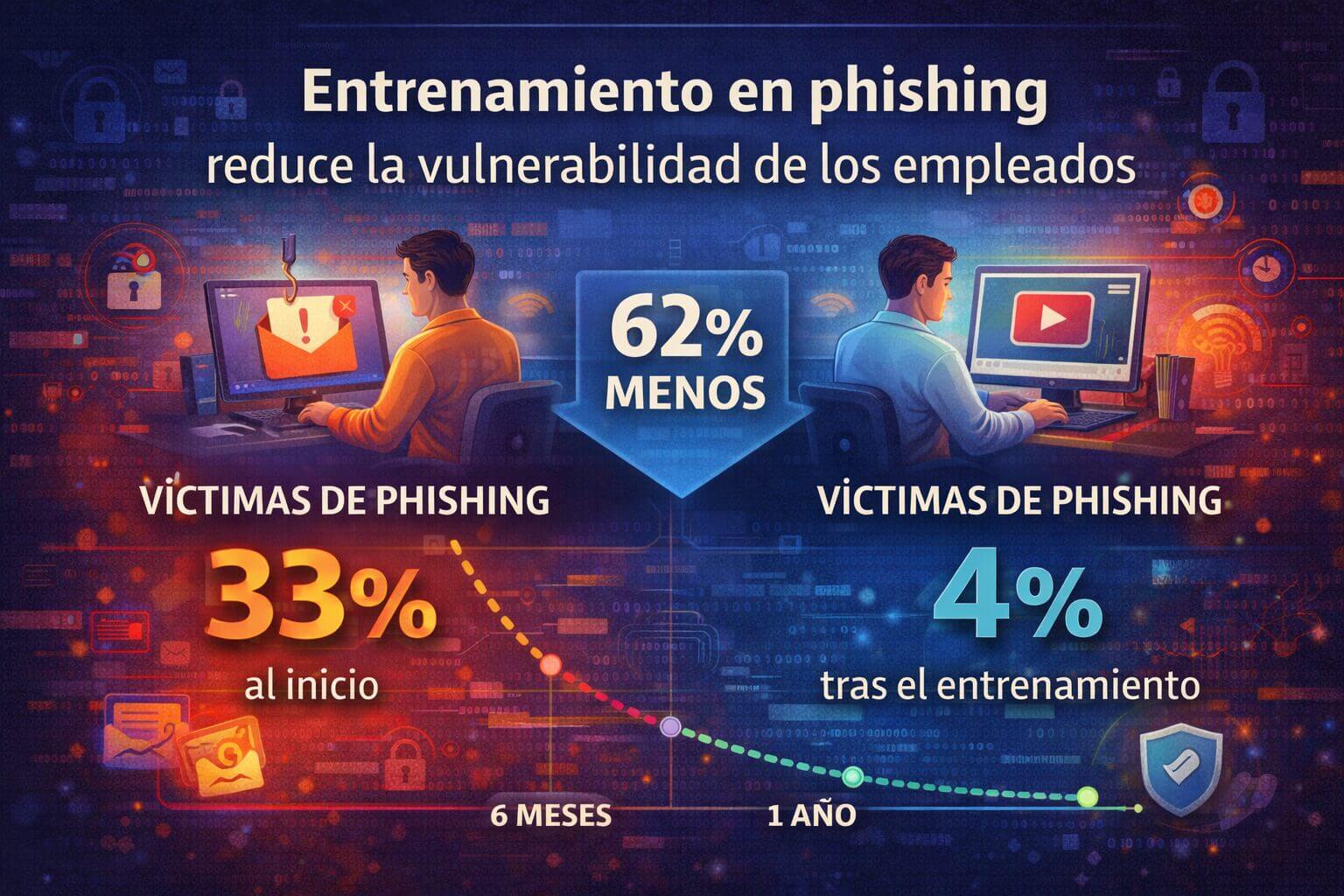

Los números respaldan esta estrategia. Las instituciones que realizan simulacros de phishing de forma trimestral o continua registran una fuerte caída en las tasas de clic en correos maliciosos.

Un estudio global de Beauceron Security reveló que los empleados que cayeron en un phishing simulado y luego recibieron una breve capacitación redujeron su tasa de clics en un 62% a los seis meses. Por otro lado, datos de KnowBe4 muestran que el porcentaje de empleados vulnerables al phishing pasó de 33% al inicio a apenas 4% tras un año de entrenamiento sostenido.

Reportar sin miedo: el rol de la comunidad educativa en la detección temprana

Sin embargo, lo más importante es que esta cultura proactiva también enseña a reportar incidentes sin miedo. “Cuando una institución realiza simulacros trimestrales, la tasa de clic en correos falsos cae a menos de la mitad en seis a nueve meses”, señaló Butler. Además, aumenta la rapidez con que los usuarios informan intentos sospechosos al área de TI.

Capacitación por perfiles: riesgos distintos, defensas distintas

Por su parte, la Dra. Mujica sostuvo que la formación debe adaptarse al rol de cada persona. La ciberseguridad en plataformas educativas es más bien una responsabilidad institucional. Cada perfil enfrenta riesgos distintos:

- Un rector puede ser víctima de suplantación de identidad para fraudes (whaling).

- Un docente sufrir intentos de robo de exámenes o phishing masivo.

- Los estudiantes ser blanco de becas falsas o aplicaciones maliciosas.

Por eso, las capacitaciones deben tener contenido contextualizado.

En todos los casos, el objetivo es construir una actitud vigilante y colaborativa. Que docentes y estudiantes se sientan parte de la defensa, no eslabones débiles. Esa cultura activa crea un “firewall humano” difícil de vulnerar. También es importante entender que los ataques evolucionan. Hoy los estafadores usan tácticas psicológicas más refinadas y hasta phishing potenciado con IA.

Agenda futura de la ciberseguridad en plataformas educativas: decisiones estratégicas que no pueden esperar

De cara a lo que viene, tanto Butler como Mujica coincidieron en que la ciberseguridad educativa estará atravesada por cinco prioridades:

| Tema | Resumen |

|---|---|

| Seguridad centrada en identidad y Zero Trust | Implementación gradual de Zero Trust, empezando por accesos remotos y datos sensibles. |

| Regulación sobre datos e IA | Nuevas regulaciones exigirán transparencia y mitigación de riesgos en tecnologías educativas. |

| Ransomware en el sector educativo | Los ataques buscan disrupción en plazos críticos; necesidad de planes de continuidad académica. |

| Fraude e integridad académica | Uso de IA y deepfakes para fraudes académicos, se requieren controles y códigos de conducta. |

| Gobernanza del ecosistema digital | Necesidad de gobernanza clara sobre herramientas y datos en el ecosistema educativo. |

Seguridad centrada en identidad y adopción gradual de Zero Trust

El modelo de seguridad tradicional, basado en el perímetro, quedó obsoleto. El futuro pasa por autenticar y autorizar de forma continua a cada usuario, dispositivo y servicio. El camino será implementar Zero Trust de manera gradual, empezando por accesos remotos o datos sensibles, según las posibilidades de cada institución.

La identidad verificable reemplazará la vieja lógica de “si estoy dentro de la red, entonces todo vale”. Para eso, será necesario invertir en:

- Sistemas de gestión de identidad y accesos (IAM).

- Autenticaciones robustas (biométricas o sin contraseña).

- Single sign-on entre aplicaciones educativas y monitoreo contextual de sesiones.

La transformación digital segura debe construirse con un enfoque identity-first.

Mayor regulación sobre datos, inteligencia artificial y proveedores EdTech

Se avecinan marcos regulatorios más estrictos y específicos. Por un lado, nuevas regulaciones, como la AI Act en Europa, exigirán transparencia, evaluación de sesgos y mitigación de riesgos en tecnologías usadas en educación, como sistemas de vigilancia de exámenes o tutores virtuales.

Por otro lado, normas de privacidad más exigentes. En este contexto, en América Latina, avanza la expansión de marcos similares al GDPR, con mayores requisitos de consentimiento parental y protección de datos de menores en línea.

También habrá más exigencias sobre proveedores EdTech. Sus contratos deberán ajustarse a estándares de seguridad alineados con Zero Trust, y las instituciones deberán rechazar integraciones inseguras.

Ransomware orientado a maximizar la disrupción académica

Lejos de disminuir, los ataques de secuestro de datos seguirán golpeando al sector educativo. Los ciberdelincuentes ya comprendieron que las escuelas y las universidades tienen plazos críticos para recuperarse, como en fechas de exámenes, y van a explotar esa urgencia.

Apuntan a inutilizar plataformas educativas fundamentales para forzar el pago de rescates. Algunas bandas se especializaron en educación mediante el uso de cifrado con robo y filtración de datos sensibles. La respuesta será diseñar planes de continuidad académica que permitan seguir impartiendo clases o comunicando calificaciones, incluso si se cae el campus virtual o el sistema de gestión académica.

Fraude e integridad académica bajo amenaza con técnicas más sofisticadas

Distintos riesgos convergen en este eje:

- Estafas dirigidas a estudiantes: como becas falsas o robos de identidad para préstamos.

- Trampas potenciadas por IA: uso de chatbots para tareas, suplantación en exámenes online, falsificación de certificados.

- Fraudes con deepfakes: como imitar la voz de un directivo para estafar al área financiera).

La integridad de la evaluación será un factor crítico.

Las instituciones deberán aplicar controles técnicos y actualizar sus códigos de conducta. Deberán establecer con claridad qué uso de IA generativa es aceptable para docentes y estudiantes. La lucha contra el uso indebido de esta tecnología recién empieza y promete escalar.

Gobernanza del ecosistema

El desorden actual de herramientas digitales debe transformarse en un entorno gobernado. Las instituciones que consigan un mapa claro de sus dependencias tecnológicas, es decir, qué servicios usan sus departamentos, qué datos circulan entre ellos y bajo qué condiciones tendrán una gran ventaja para protegerlos.

Se espera que surjan más comités de gobernanza de TI educativa con participación académica, capaces de decidir qué herramientas se aprueban y cuáles no, para frenar la proliferación de tecnologías en las sombras. También podrían surgir iniciativas gubernamentales o sectoriales que certifiquen apps educativas seguras, lo que facilitaría la elección de proveedores confiables.

¿Cómo fortalecer la ciberseguridad en plataformas educativas?

Las instituciones educativas que mejor enfrenten estos desafíos serán aquellas que tomen decisiones ahora, sin postergaciones. Los expertos coincidieron en que hay pasos inmediatos que ya no se pueden esquivar:

Plan de respuesta a incidentes y equipos de crisis en plataformas educativas

No alcanza con tener respaldos. Es fundamental contar con protocolos claros para actuar ante distintos tipos de incidentes, asignar responsables por rol y realizar simulacros periódicos. Las instituciones que cuenten con planes bien diseñados van a lograr reducir el costo de los incidentes y contener brechas mucho más rápido.

Gestión de terceros y proveedores como pilar de la ciberseguridad en plataformas educativas

Identificar todos los proveedores y servicios externos que acceden a datos o sistemas institucionales y exigir en los contratos cláusulas específicas de seguridad. Estas deben incluir notificación obligatoria de brechas y evidencia de controles como certificados SOC 2, ISO 27001 o evaluaciones independientes.

Si un proveedor no ofrece garantías suficientes, conviene buscar alternativas o aplicar medidas compensatorias, como la segmentación estricta de ese servicio.

Continuidad pedagógica ante fallas y ciberincidentes

Al igual que antes se preparaban planes ante incendios o catástrofes naturales, ahora hace falta planificar cómo seguir enseñando y evaluando aun si los sistemas informáticos fallan. Esto implica tener:

- Canales de comunicación alternativos.

- Materiales disponibles offline.

- Listas de distribución de correo secundarias.

- Protocolos para avisar a estudiantes y familias ante una caída de plataformas.

- Acuerdos de colaboración con otras instituciones para prestar servicios temporales.

Probar estos planes al menos una vez al año garantiza que la educación no se detenga, aunque la tecnología sí lo haga.

Gobernanza de datos e inteligencia artificial en plataformas educativas

No hay que esperar a que llegue la regulación. Se pueden tomar medidas, como por ejemplo:

- Políticas internas de privacidad que se apliquen de forma efectiva.

- Incorporar privacy by design en los nuevos proyecto.

- Definir plazos concretos de conservación de datos y automatizar su eliminación.

- Crear un registro de tratamientos de datos personales.

En cuanto a la IA, es fundamental establecer guías institucionales claras:

- Qué uso se permite y en qué condiciones.

- Cómo se detectan sesgos.

- Cómo se capacita al personal en el uso seguro de estas herramientas.

- Qué rol jugarán los comités éticos.

¿Qué impacto real tiene la ciberseguridad en plataformas educativas sobre la continuidad académica?

Las instituciones que cuentan con un plan de respuesta documentado y un equipo de crisis designado recuperan su operación entre dos y tres veces más rápido tras un incidente grave. En educación, eso puede marcar la diferencia entre salvar o perder un ciclo lectivo.

La ciberseguridad en plataformas educativas se volvió una decisión estratégica que define la confianza, la continuidad académica y, en última instancia, el futuro digital de cada institución.