El pentesting es un proceso esencial dentro de la ciberseguridad, ya que permite evaluar la resistencia de un sistema ante posibles ataques, identificando vulnerabilidades antes de que sean explotadas. A través de pruebas controladas, los expertos analizan fallos en aplicaciones, redes y servidores, garantizando la protección de datos sensibles y el cumplimiento de estándares de seguridad.

Índice de temas

¿Qué es el pentesting y cómo funciona?

El pentesting para aplicaciones web es un método diseñado para evaluar la seguridad de sistemas expuestos a la red. Herramientas como Nikto permiten detectar configuraciones incorrectas, vulnerabilidades en servidores y fallos en el código de aplicaciones web.

Según la CISA, el pentest ayuda a las agencias a identificar vulnerabilidades explotables en redes y sistemas para evaluar la eficacia de las políticas de seguridad organizacionales. Por otro lado, la Universidad de Michigan describe a esta practica como una forma avanzada de evaluación de seguridad que utiliza la experiencia de profesionales para realizar ataques simulados autorizados y evaluar la seguridad.

Fortaleciendo la ciberresiliencia a través de Pentesting

Las pruebas de pentesting desempeñan un papel fundamental en el fortalecimiento de la ciberresiliencia de una empresa. Este herramienta sirve para simular ataques cibernéticos reales y proporciona información valiosa sobre las vulnerabilidades de seguridad que tienen los sistemas y redes de una empresa.

Luego de identificar estas vulnerabilidades y las áreas de debilidad, las instituciones pueden tomar medidas proactivas para fortalecer sus defensas cibernéticas y mejorar su capacidad para resistir ante posibles ataques.

Cómo funciona y cómo se realiza una prueba de pentesting

El proceso implica un análisis activo y pasivo del sistema para identificar cualquier debilidad, fallo técnico y vulnerabilidad. Estos problemas pueden surgir del diseño, la implementación o la gestión del sistema, y podrían explotarse para comprometer los objetivos de seguridad del sistema y, por tanto, de la empresa.

El objetivo del pentesting es impedir que un atacante malintencionado o una inestabilidad del sistema afecten a la confidencialidad, integridad y disponibilidad de los recursos.

Para realizar pruebas en sistemas ajenos es necesario operar con un contrato que demuestre el consentimiento y la autorización para las actividades, que regule sus objetivos y plazos y, sobre todo, los únicos recursos implicados.

Además, los problemas de seguridad detectados deberán ser presentados en un informe al propietario del sistema junto con una evaluación del impacto, una solución técnica o, si no es posible, una solución paliativa.

El contrato para las pruebas de pentesting

El contrato de las pruebas de pentest debe contener las siguientes cláusulas:

- De confidencialidad.

- Las direcciones IP desde las que se iniciarán las pruebas.

- Las personas físicas responsables y operativas durante la actividad.

- La posible colaboración con operadores y administradores internos.

El tester que realice la prueba del sistema debe garantizar la no interrupción de las actividades y los procesos, y no debe modificar ni perder los datos y la información de los clientes. Los propósitos y objetivos deben quedar claros en el momento del contrato. El propietario del sistema decide qué información compartir con el analista. Todas las actividades no reguladas por un contrato deben considerarse ilegales.

Fases del pentesting

Estas son las distintas fases para llevar a cabo un pentest exitoso, de acuerdo a CMS CyberGeek:

| Fase | Descripción |

|---|---|

| Reconocimiento | Recolección de información pública del objetivo, de forma activa o pasiva, para preparar el pentesting. |

| Escaneo | Análisis detallado de vulnerabilidades usando herramientas autorizadas como Nmap. |

| Explotación | Uso de exploits para aprovechar vulnerabilidades y activar acciones maliciosas controladas. |

| Mantenimiento del acceso | Mantener el acceso discreto y continuo en el sistema sin ser detectado por defensas. |

| Informes y documentación | Registro de hallazgos, vulnerabilidades, puntos de entrada y recomendaciones para mitigarlas. |

Reconocimiento

El reconocimiento o information gathering es la primera fase del proceso de pentesting. El objetivo es recopilar información pública sobre el objetivo. Dicho proceso puede llevarse de forma activa, pasiva o una combinación entre ambas.

El reconocimiento pasivo o footprinting se caracteriza por no dejar ningún rastro de la información que se está obteniendo del objetivo. Para lograrlo, se recolectan los datos sobre un sistema sin interactuar con este. Es decir, se utilizan fuentes públicas y métodos que no alerten al objetivo como la búsqueda de información en bases de datos públicas, análisis de redes sociales, revisión de registros de dominio y el uso de herramientas de escaneo pasivo. Esta metodología es muy usada para evitar la detección y prepararse para etapas posteriores del pentesting.

Por otra parte, si se usa el reconocimiento activo o fingerprinting puede dejar rastros digitales debido a la interacción directa con el objetivo. El procedimiento consiste en el envío de peticiones al sistema objetivo para analizar sus respuestas. De esta forma, se obtiene información detallada y específica, como versiones de software, configuraciones y vulnerabilidades potenciales.

Sin embargo, es un método que, debido a su naturaleza intrusiva, necesita de permisos explícitos para poder llevarlo a cabo. Entre sus herramientas más comunes se encuentran los escáneres de puertos, pruebas de servicios en red y análisis de vulnerabilidades.

Escaneo

El siguiente paso en el proceso de pentesting implica llevar a cabo un exhaustivo análisis de las vulnerabilidades. Para esta tarea, se recurre a herramientas avanzadas como Nmap, cuyo uso está condicionado a la autorización previa del sistema bajo evaluación.

Es importante destacar que algunas instituciones implementan programas de bug bounty que delimitan las áreas de sus sistemas que pueden ser exploradas sin restricciones. Esto facilita la identificación y corrección de posibles vulnerabilidades.

Explotación

Luego de identificar las vulnerabilidades, el tester debe investigar los exploits disponibles para aprovechar las fallas en los sistemas. Cabe recordar que un exploit es un software diseñado específicamente para aprovechar vulnerabilidades informáticas. Tras ejecutar uno o varios de ellos, el especialista puede activar el payload o conjunto de acciones maliciosas durante la fase de postexplotación.

El pentesting busca realizar una escalada de privilegios y posiblemente llevar a cabo un ataque controlado. Es fundamental establecer la persistencia en el sistema después de la explotación de vulnerabilidades, ya que simplemente acceder al sistema no garantiza que el malware sobreviva a su reinicio.

Mantenimiento del acceso

En esta etapa es imporante que el experto entienda cómo va a mantener el acceso para explorar posibles métodos de persistencia. Esto le permitirá asegurarse de que cualquier actividad maliciosa realizada no sea detectada por los sistemas de defensa del objetivo.

Informes y documentaciones

Luego de simular el ciberataque, el tester deberá documentar todos los hallazgos que se vieron en su exploración. Esto incluye las vulnerabilidades, los puntos de entrada explotados y las recomendaciones para solucionar las debilidades del sistema.

Impacto estratégico de cada fase del Pentesting

El gráfico a continuación representa el nivel estimado de impacto que cada fase del proceso de pentesting tiene sobre la seguridad global del sistema, desde la recolección de información hasta la documentación de hallazgos. Este análisis visual permite priorizar recursos según la criticidad de cada etapa, y es especialmente útil para responsables de ciberseguridad que deben tomar decisiones estratégicas basadas en riesgo. Los datos están basados en recomendaciones combinadas de CISA (cisa.gov), CMS CyberGeek y OWASP, adaptados a escenarios B2B.

Tipos de pentesting

El pentest puede ser realizado por personal interno de IT o testers externos. A segunda de la información de seguridad compartida con el equipo de testers, podemos distinguir tres tipos de pentest:

| Tipo de prueba | Descripción |

|---|---|

| Prueba de caja negra (Black box testing) | El tester no sabe nada sobre la empresa, excepto el nombre, simulando un ataque externo real. |

| Prueba de caja blanca (White box testing) | El tester recibe información precisa del sistema y medidas de seguridad para realizar la prueba. |

| Prueba de caja gris (Grey box testing) | Solución híbrida donde el tester tiene información limitada sobre el sistema. |

El pentest de caja negra es el más realista, pero también es el más largo y caro; además los resultados dependen mucho de la habilidad del tester. Los hackers éticos son utilizados muy a menudo para este tipo de prueba. Por otro lado, las pruebas de caja blanca y caja gris son muy específicas, efectivas, y más adecuadas para la mayoría de las empresas.

Se puede llevar a cabo una actividad de prueba compartiendo la dirección de Internet (del cliente propietario) como única información. El objetivo de este tipo de actividad es comprender qué resultados podría obtener un atacante externo a través de Internet. Esta modalidad no suele ser eficaz porque está directamente ligada a las habilidades del analista y al tiempo invertido.

Por lo general, se recomienda compartir más información y detalles a través de caja gris o caja blanca sobre los servidores y dispositivos de seguridad individuales. En este caso, la persona que lleve a cabo la tarea podrá obtener una visión general del sistema, y la prueba será más eficaz y completa, ya que se centrará en los dispositivos individuales y no solo en el funcionamiento general. La información del sistema es fácil de encontrar, pero su recopilación requiere tiempo, que podría emplearse en un análisis más profundo.

El propietario del sistema puede crear un usuario del sistema ad hoc para la actividad de análisis, o más bien un usuario por cada tipo de “rol de usuario” existente en el sistema, y proporcionar credenciales temporales a quien vaya a realizar el análisis. El objetivo es analizar los riesgos externos e internos. La actividad permitirá comprender qué usuarios pueden leer, modificar o borrar qué recursos, comprendiendo así el verdadero riesgo de un dispositivo manipulado o de un usuario malintencionado dentro del sistema.

Cómo se dividen y cuáles son los tipos de pruebas de pentesting

Son cinco las pruebas de pentest existentes y todas cuentan con distintos enfoques.

| Tipo de pentesting | Descripción |

|---|---|

| Pentesting de penetración externas | Pruebas desde fuera del sistema para detectar accesos posibles y vulnerabilidades visibles en la red o web. |

| Pentesting de penetración internas | Pruebas realizadas desde dentro de la organización para detectar fallos y accesos no autorizados internos. |

| Pentesting dirigidas | Pruebas conjuntas entre pentester y departamento de TI para identificar vulnerabilidades y mejorar seguridad. |

| Pentesting a ciegas | Prueba realista sin información previa excepto el nombre de la empresa, simulando un ataque externo completo. |

| Pentesting a ciegas doble | Similar al anterior, pero el departamento de TI no sabe que la prueba está en curso, simulando un ataque sorpresa. |

Pentesting de penetración externas

El objetivo del pentesting externo es averiguar si un pirata informático puede entrar en el sistema desde el exterior, valga la redunandia, y a qué profundidad puede penetrar en el sistema afectado. Con estas pruebas, se busca todo lo visible en la red para intentar encontrar puntos de acceso “descubiertos” (puertas traseras, fallos y errores en el sistema informático, etc.) que podrían permitir al hacker ingresar en el sistema.

Por lo general, el probador de penetración lleva a cabo estos ataques sin conocer la infraestructura de la empresa, empezando en su lugar por la web, internet y las búsquedas en los motores de búsqueda. Algunas cosas que se pueden analizar y probar en estas pruebas externas son: DNS (servidores de nombres de dominio), sitio web, aplicación web y otros.

Pentesting de penetración internas

Esta prueba interna suele llevarla a cabo alguien dentro de la organización. Si un atacante consigue de algún modo obtener las contraseñas y otros datos de acceso de un empleado, entonces podría acceder fácilmente a los sistemas internos que solo están disponibles para los integrantes de la empresa. Una prueba de penetración interna sirve precisamente para analizar casos de este tipo y encontrar agujeros o fallos internos.

Pentesting dirigidas

Las pruebas de pentest dirigidas se llevan a cabo conjuntamente por un probador de penetración y el departamento de TI. Esta practica sirve principalmente para que la empresa se dé cuenta de cuál puede ser la perspectiva de quienes atacan los sistemas, de modo que puedan hacerse más seguros con futuros desarrollos.

Pentesting a ciegas

Este es el ataque de pentesting más interesante y realista. Sin embargo, es el más costoso en términos de recursos y tiempo por parte de la empresa. De hecho, en este caso de “prueba a ciegas”, la única información de que dispone el tester es el nombre de la empresa. A partir de ahí, tendrá que encontrar la forma de penetrar en los sistemas informáticos de la empresa con la utilización de técnicas de pirateo conocidas.

Pentesting a ciegas doble

Muy similar a la prueba a ciegas vista anteriormente, la prueba a doble ciego tiene la única diferencia de que el departamento de TI desconoce por completo que se está iniciando este tipo de ataque/prueba. De este modo, se simula un ataque informático real “a escondidas” de todos los principales actores informáticos de la empresa.

¿Hacia dónde pueden dirigirse las pruebas de penetración?

El pentesting puede orientarse hacia diferentes áreas de la infraestructura tecnológica de una empresa, según los objetivos de seguridad y los posibles vectores de ataque. Cada ambito tiene sus propios desafíos y vulnerabilidades particulares que deben ser evaluados de forma específica.

Estos son algunos de los enfoques más comunes de las pruebas de penetración según el sector:

| Tipo de prueba de penetración | Descripción breve |

|---|---|

| Aplicaciones web | Evalúa si una aplicación web es vulnerable a ataques externos o internos, según OWASP. |

| Redes inalámbricas | Analiza la facilidad de explotación de una red Wi-Fi simulando ataques dentro del perímetro. |

| Protocolo VoIP | Detecta vulnerabilidades en la red de telefonía VoIP, desde teléfonos IP hasta la red central. |

| Acceso remoto | Identifica riesgos en plataformas como VDI, Citrix o escritorios remotos usados por empleados. |

Pruebas de pentesting de aplicaciones web

Con las pruebas de penetración de aplicaciones web, se puede averiguar si un pirata informático podría poner en peligro la aplicación web de una empresa, ya sea desde dentro o desde fuera. Un pentest de aplicaciones es una prueba de penetración de un sitio web, en busca de las vulnerabilidades más comunes definidas por OWASP (Open Web Application Security Project).

Pruebas de pentesting de redes inalámbricas

Las pruebas de penetración para vulnerar redes inalámbricas tratan de comprender la facilidad con la que se puede explotar una red utilizando la tecnología inalámbrica. Aquí también se simula el ataque de un atacante malintencionado dentro del perímetro inalámbrico de cobertura de la red.

Prueba de pentesting del protocolo VoIP

Una prueba de penetración del protocolo VoIP consiste en recopilar toda la información posible de la red VOIP, entre la toma Ethernet y el teléfono. Por ejemplo, es posible penetrar en los teléfonos IP, en toda la infraestructura telefónica VOIP, en el fraude telefónico de papel de aluminio y comprender así el grado de vulnerabilidad de la red VOIP corporativa.

Prueba de pentesting del acceso remoto

Las pruebas de penetración del acceso remoto permiten descubrir las vulnerabilidades debidas al trabajo a distancia, protegiendo así el trabajo remoto. Por lo tanto, es útil realizar pruebas de penetración en los sistemas VDI, Citrix y escritorios remotos utilizados por la empresa, que permiten a sus empleados trabajar en movimiento y a distancia (remotamente), garantizando así la seguridad de toda la estructura informática corporativa.

Cuáles son los tipos de pentests en un sistema informático

Las pruebas que se pueden realizar en un sistema informático son de varios tipos y generalmente están clasificacadas en 11 categorías. Entre ellas se encuentran:

| Tipo de prueba | Descripción |

|---|---|

| Recopilación de información | Obtención de datos públicos y automáticos sobre el sistema objetivo para identificar vulnerabilidades. |

| Gestión de configuración y despliegue | Verificación de configuraciones de software y servidores, detectando ajustes por defecto y vulnerabilidades. |

| Pruebas de autenticación | Análisis de mecanismos para verificar la identidad y detectar posibles bypass o fallos de seguridad. |

| Gestión de identidades | Control de roles, privilegios y protección de acceso a datos en el sistema. |

| Pruebas de autorización | Comprobación del control de acceso para evitar accesos no autorizados a recursos protegidos. |

| Gestión de sesiones | Evaluación del manejo de sesiones para evitar interceptaciones o reutilización indebida. |

| Validación de entrada | Control y filtro de datos entrantes para evitar ataques como inyección SQL o cross-site scripting. |

| Pruebas del lado del cliente | Verificación de la ejecución de código en el navegador o plugins, buscando vulnerabilidades específicas. |

| Gestión de errores | Control de mensajes de error para evitar filtración de información sensible al atacante. |

| Criptografía débil | Evaluación de protocolos criptográficos usados y detección de comunicaciones sin cifrar o inseguras. |

| Pruebas de lógica empresarial | Verificación funcional de procesos para prevenir defectos en la lógica y flujo de operaciones. |

Recopilación de información

La recopilación de información sobre el sistema objetivo es el primer paso del pentesting. Se realiza un análisis de toda la información que se puede obtener a través de:

- La página web de la organización

- Los motores de búsqueda

- Los documentos públicos

- Las páginas

- Bases de datos de socios

- Las redes sociales

- Cualquier otra cosa que se pueda encontrar en línea, buscando información a través de llamadas telefónicas a la empresa o contactando con antiguos empleados.

Esta es la metodología que se explica en los blogs, pero en la práctica, basta con unas pocas herramientas automáticas para encontrar toda la información necesaria. Un software con funciones de “Evaluación de vulnerabilidades” puede recopilar las versiones del software instalado en unos minutos, y ya es posible saber qué herramientas no están actualizadas y, por lo tanto, qué debilidades están presentes.

- Nota: todas las herramientas automáticas ayudan a acelerar las operaciones, pero pueden ser muy imprecisas.

Pruebas de gestión de la configuración y el despliegue

Probar la configuración de las herramientas, sobre todo las instaladas en servidores, permite comprender el funcionamiento de los dispositivos individuales y de las aplicaciones instaladas en ellos.

Por lo general, es fácil encontrarse con herramientas con “configuración por defecto”. Esto quiere decir que los desarrolladores instalaron un software o una red de dispositivos y no modificaron la configuración que fue creada durante la instalación. Por ejemplo, puede ocurri que todavia sea posible autenticarse en una base de datos con las credenciales de instalación “usuario: admin” y “contraseña: admin”.

Durante el pentesting es habitual encontrar archivos de instalación sin cifrar de herramientas de software, así como notas escritas de los administradores del sistema. Esta información brinda detalles valiosos sobre el funcionamiento de las herramientas y pone de manifiesto las vulnerabilidades explotables.

Si una herramienta está mal configurada, además de fallos de funcionamiento y puntos débiles específicos, es muy probable que no se hayan implementado funciones de seguridad. Además, conociendo las carencias técnicas de los administradores del sistema, es probable que también se llegue a otros problemas.

Pruebas de autenticación

Probar los mecanismos de autenticación significa comprender cómo funciona el proceso y detectar cómo se pueden eludir los controles.

La autenticación es el acto de verificar el origen de la comunicación, no solo la identidad de una persona. Esta debe depender de varios factores además del usuario y contraseña. Los mecanismos que la garantizan son fundamentales para preservar la información. Por ello, es esencial implementar el control de acceso con las herramientas y protocolos más robustos del mercado.

Uno de los principales problemas que se plantean, incluso en las empresas multinacionales, es la gestión inadecuada de los mecanismos de seguridad. Puede bastar con interceptar la autenticación de un usuario y reutilizar el mensaje a pesar de que esté cifrado para autenticarse.

Pruebas de gestión de identidades

La información de un sistema debe estar protegida. Además, también debe estar regulado lo que los usuarios pueden leer, modificar y/o borrar. La actividad de una institución debe estar protegida contra todo tipo de riesgos.

En las redes modernas, es imperativo definir los roles y los privilegios de los usuarios en el sistema para la gestión de los recursos. La implementación de esta herramienta implica básicamente al menos dos jerarquias: administrador y usuario. El primero representa al único usuario al que se le debe permitir el acceso a las funciones de instalación de herramientas y modificación de configuraciones.

Las políticas de la empresa deben regular los poderes sobre los datos de cada usuario, que deben estar asociados a un único individuo. Los administradores del sistema también deben tener poderes limitados y el acceso con privilegios máximos debe ser un hecho excepcional. Cada regla debe revisarse periódicamente.

Las pruebas de gestión de identidades también deben analizar el funcionamiento del sistema de gestión de credenciales. Los procesos deben garantizar la solidez y la protección de las contraseñas. Ninguna herramienta debe presentar la lista de usuarios asociada a sus contraseñas aunque la información esté encriptada.

Pruebas de autorización

La autorización es el proceso que tiene lugar después de la autenticación. Estas dos fases deben estar vinculadas y no debe existir ninguna autorización en un recurso sin la autenticación. El objetivo de este analisas, a diferencia de los anteriores, es comprender si es posible acceder a los recursos explotando intencionadamente las vulnerabilidades.

Pruebas de gestión de sesiones

Uno de los componentes principales de cualquier aplicación basada en web es el mecanismo de sesión. Este controla y mantiene el estado del usuario para garantizar la identidad y permitir operaciones en varias páginas y a lo largo del tiempo. La “gestión de sesiones” se define como el conjunto de controles que rigen la interacción entre el usuario y la aplicación web, y entre el usuario y el estado.

Existen diferentes formas en las que una aplicación web puede interactuar con un usuario, en función de los objetivos empresariales, las tecnologías utilizadas, los controles de seguridad y los requisitos de disponibilidad del servicio. Aunque existen directrices que se consideran eficaces para el desarrollo de aplicaciones, es importante que la seguridad de la aplicación se tenga en cuenta al principio de la fase de diseño, así como en el contexto de los requisitos y expectativas del proveedor.

Las actividades de análisis en esta fase del pentesting se centran en comprender la viabilidad real de los ataques. La mayoría están centrados en interceptar o redirigir los mensajes intercambiados entre el usuario y el sistema. Un atacante no debe tener la posibilidad de analizar y reutilizar, total o parcialmente, los mensajes intercambiados para burlar los mecanismos de control de sesión.

En algunos sistemas, todavía es posible interceptar las comunicaciones de un usuario y reutilizar parte de la información de la sesión en cookies para comunicarse con el sistema como un usuario autorizado. En este caso, el atacante podrá conocer proyectos, información u otros secretos comerciales.

Pruebas de validación de entrada

La debilidad más común de las aplicaciones web siempre fue la falta de control y validación de la entrada del usuario. Nunca se debe confiar en los datos de entrada, ya que pueden ser modificados arbitrariamente por un usuario malintencionado.

Las aplicaciones suelen tener un gran número de puntos de entrada, lo que dificulta a los diseñadores y desarrolladores la aplicación de controles. Si el departamento informático no tiene como objetivo la seguridad del sistema, sino solo la minimización del tiempo, se inclinará por omitir todo lo que no sea básicamente necesario para el funcionamiento. Si un usuario malintencionado puede enviar porciones de “código” a través de una aplicación web y hacer que el sistema las “ejecute”, el daño para la organización puede ser considerable.

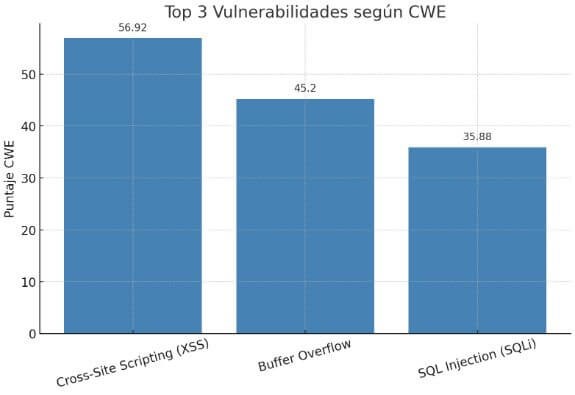

La falta de validación de la entrada conduce a las vulnerabilidades más conocidas de las aplicaciones web como el cross-site scripting, la inyección SQL y el desbordamiento del búfer. Para explotar este tipo de debilidades no se requieren profundos conocimientos técnicos y teóricos, sino que basta una breve búsqueda en Internet para comprender cómo llevar a cabo un ataque.

Según el informe “Las 25 debilidades de software más peligrosas de 2024” elaborado por la CWE, estas tres vulnerabilidades crecieron y se situaron en el podio de las más utilizadas para infiltrarse en los sistemas de las empresas.

Pruebas del lado del cliente

Las pruebas del lado del cliente se confunden a menudo con las pruebas de validación de entradas. Las pruebas del lado del cliente comprueban si es posible la ejecución voluntaria de código por parte del navegador web o de los plug-ins instalados en la máquina del usuario. En este caso, la ejecución del código tendrá lugar “del lado del cliente” (por ejemplo, en el ordenador del usuario víctima) y no será ejecutado por el sistema informático, es decir, “del lado del servidor”.

A modo de ejemplo, la inyección de HTML es un tipo de ataque que tiene lugar aprovechando una falta de validación de la entrada, pero el código malicioso es ejecutado por el usuario y no por el servidor. El atacante inserta código en una página web y cuando esta es cargada por el usuario, el navegador realiza las operaciones. Esta vulnerabilidad específica puede tener muchas consecuencias, como el robo de las “cookies de sesión” de un usuario, que pueden utilizarse para autenticarse con el usuario de la víctima.

Gestión de errores

Un aspecto importante del desarrollo de un sistema seguro es evitar la pérdida de información. Los mensajes de error proporcionan a un usuario malintencionado información detallada sobre el funcionamiento interno del sistema.

El propósito de la revisión del código y la gestión de errores es garantizar que la aplicación no proporcione detalles del sistema en condiciones de error esperadas e inesperadas. No se debe presentar al usuario ninguna información sobre el funcionamiento cuando se produce un error.

Por ejemplo, un atacante puede intentar provocar errores deliberadamente y, leyendo los mensajes devueltos por la aplicación, puede entender qué herramientas de hardware y software están presentes en el sistema. Por lo tanto, puede entender que los ataques exploits son posibles.

Criptografía débil

Al igual que en el mundo real, cualquier código puede ser descifrado en informática. La robustez de la criptografía se evalúa por el tiempo que se tarda en descifrar los mensajes, con la tecnología disponible. Una herramienta automática puede descifrar un mensaje en segundos o en millones de años, según el protocolo que se utilizo.

Se están estudiando los algoritmos criptográficos y, una vez descubierta la metodología para descifrar el contenido cifrado, el descifrado no autorizado resulta mucho más rápido. La configuración de las herramientas del sistema debe prever la utilización únicamente de los protocolos que se consideren seguros y debe comprobar periodicamente su funcionamiento.

Este tipo de análisis consiste principalmente en probar las comunicaciones y detectar los protocolos de comunicación utilizados.

Pruebas de lógica empresarial

Las pruebas lógicas sobre los procesos informáticos previenen errores y defectos en el sistema y funcionan del mismo modo que las pruebas de empresariales Las funciones se prueban introduciendo una entrada y examinando la salida, sin tener en cuenta casi nunca la estructura de la herramienta.

¿Con qué frecuencia debería realizar pentest?

Las pruebas de pentesting o ataques simulados pueden cerrar y/o minimizar las brechas de seguridad de una empresa. A rasgos generales, lo recomendable es hacerlo cada tres meses, aunque esto puede variar según el contexto de cada compañía, por lo que es ideal asesorarse permanentemente.

Causas de las vulnerabilidades de los sistemas informáticos

Las vulnerabilidades informáticas consisten en errores en el software que facilita a un atacante comprometer la confidencialidad e integridad de la información que procesa un sistema. En cuanto a las causas, estas pueden ser muy variadas como fallos de diseño, errores en la configuración o procedimientos mal elaborados. Asimismo, son una de las principales razones por las que una compañía puede sufrir un ciberataque.

¿Cuál es la diferencia entre un pentesting y la evaluación de vulnerabilidades?

Como mencionamos anteriormente, una vulnerabilidad consiste en una debilidad de un sistema o aplicación que puede ser potencialmente explotada por un tercero no deseado con fines de robar información hasta dañar el sistema.

En esta línea, el escaneo de vulnerabilidades consiste en una técnica que utiliza herramientas automáticas para poder detectar vulnerabilidades en los sistemas y aplicaciones. En cambio, en el pentesting o prueba de penetración, se simula un ataque tal como lo haría un hacker, pero de forma controlada y sin causar daños.

¿Qué herramientas se usan en el Pentesting?

Para llevar a cabo pruebas de penetración de forma eficaz, los especialistas en ciberseguridad utilizan un conjunto de herramientas diseñadas para identificar, explotar y analizar vulnerabilidades. Estas permiten escanear redes, detectar servicios activos, evadir defensas, y descubrir contenidos ocultos en aplicaciones web.

| Herramienta | Descripción breve |

|---|---|

| NMAP | Herramienta esencial para escanear redes y hosts, identificar puertos abiertos, servicios y sistemas operativos. |

| Metasploit | Plataforma de código abierto para búsqueda y explotación de vulnerabilidades, con módulos y capacidades avanzadas. |

| Veil | Utilizada para enmascarar contenido malicioso y evadir sistemas antivirus mediante cifrado y ofuscación. |

| Dirbuster | Herramienta para mapear archivos y directorios en sitios web, útil para encontrar páginas ocultas o no enlazadas. |

NMAP

Es considerada una herramienta esencial para administradores, auditores y profesionales de seguridad, ya que cuenta con una amplia gama de funcionalidades. Nmap permite la ejecución de scripts personalizados que facilitan la identificación de información específica. Esta opera realizando un escaneo de los objetivos, que pueden ser tanto redes como hosts, ya sea que estén conectados a internet o no.

Además, esta herramienta escanea puertos de servicios abiertos de acuerdo al tipo de servicio, la versión y los posibles sistemas operativos en uso. A través de esta se realiza un barrido de red y se obtienen respuestas de todos los dispositivos conectados.

Metasploit

Es una herramienta de código abierto que ofrece un conjunto de módulos para investigar y explorar debilidades en numerosos sistemas, aplicaciones y sistemas operativos, entre otros. Su objetivo principal es proporcionar un espacio para la búsqueda y explotación de vulnerabilidades. En su versión completa, incluye un sistema de prevención de intrusiones (IPS) nativo que ignora payloads, una interfaz web y capacidad multiusuario.

Luego de identificar las debilidades, se ejecuta el exploit utilizando técnicas de ingeniería inversa o programación. De esta manera, se puede aplicar en varios contextos para probar la existencia de vulnerabilidades.

Veil

Sirve para enmascarar contenido malicioso como si fuese información legítima. Para ello, utiliza varios métodos para ocultar el área de datos de un paquete, lo que le permite burlar los sistemas antivirus. Además, puede cifrar estas áreas de datos con algoritmos AES (Advanced Encryption Standard), también conocidos como Rijndael, codificarlos y randomizar nombres de variables.

Dirbuster

Es una herramienta utilizada para mapear archivos y directorios en un sitio web. Mediante una lista extensa y personalizable, DirBuster realiza solicitudes HTTP o HTTPS e identifica los archivos y directorios presentes en el sitio web, incluso si no tienen un enlace directo o no están mapeados. Por este motivo, se considera como una herramienta poderosa para encontrar, por ejemplo, páginas de inicio de sesión ocultas.

Formación y consejos para los encargados de las pruebas de pentesting

El pentesting requiere que los profesionales de ciberseguridad adopten un enfoque especializado y diferenciado respecto a otras pruebas de software mediante el uso de técnicas vinculadas a la lógica empresarial y los procesos específicos del sistema que está bajo evaluación.

La mportancia del análisis manual

Actualmente, la automatización en pentesting es limitada. Si bien existen herramientas que facilitan la detección de vulnerabilidades conocidas, la identificación de fallos en la lógica empresarial, sobre todo en aplicaciones web dinámicas depende en gran medida del pentester. Estas pruebas requieren metodologías flexibles que no pueden estandarizarse completamente.

Por ejemplo, para evaluar un mecanismo de autenticación, es necesario comprender el flujo secuencial del protocolo para detectar comportamientos inesperados o vulnerabilidades lógicas. Este tipo de análisis solo puede realizarse eficazmente mediante un enfoque manual y detallado.

Colaboración y definición clara del alcance

Para que un pentester pueda realizar un análisis exhaustivo, es fundamental que el propietario del sistema proporcione información completa y precisa sobre la arquitectura, funcionalidades y reglas de negocio. Sin esta colaboración, la evaluación suele limitarse a comprobar componentes individuales, lo que puede dejar áreas críticas sin analizar.

Preguntas frecuentes sobre Pentesting

¿Qué diferencia hay entre un pentesting automatizado y uno manual?

Los pentest automatizados usan herramientas para identificar vulnerabilidades conocidas rápidamente, pero no detectan fallos lógicos ni errores específicos del negocio. En cambio, los pentesting manuales permiten un análisis contextual más profundo, crucial para aplicaciones dinámicas y entornos críticos, según SANS Institute.

¿Cómo influye el pentesting en la auditoría de cumplimiento normativo?

El pentesting es clave para demostrar cumplimiento con normas como ISO/IEC 27001, NIST o PCI DSS. Al identificar brechas de seguridad reales, fortalece la postura defensiva y aporta evidencia técnica documentada en auditorías externas.

¿Puede un pentesting detectar amenazas internas dentro de una empresa?

Sí, los pentests internos simulan el accionar de empleados malintencionados o atacantes que ya han accedido a la red. Son esenciales para evaluar fallos en la segmentación de red, privilegios excesivos o gestión inadecuada de sesiones.

¿Qué impacto tiene la inteligencia artificial en el futuro del pentesting?

La IA permite automatizar tareas repetitivas como el reconocimiento y escaneo, pero aún no sustituye el análisis lógico ni la evaluación contextual que realiza un pentester humano. Sin embargo, ya se está usando para prever vectores de ataque mediante aprendizaje automático (MITRE.org).

¿Qué errores comunes deben evitarse al contratar un servicio de pentesting?

Elegir solo por precio, no definir claramente el alcance o no involucrar al equipo técnico desde el inicio puede limitar los resultados. También es un error frecuente no establecer protocolos de actuación ante hallazgos críticos durante la prueba.