La transformación digital, el trabajo híbrido y la multiplicación de aplicaciones interconectadas trajo como consecuencia una ampliación de la superficie de ataque nunca antes vista. Por esta razón, asegurar cada rincón de la red corporativa todavía es una necesidad urgente. Ante esto, dado que los perímetros tradicionales perdieron relevancia, cada vez más empresas implementan la microsegmentación.

En el último tiempo, esta técnica ganó terreno ente las empresas que buscan una defensa profunda y dinámica. Sin embargo, no se trata de una moda pasajera, sino de un proceso que representa un cambio de paradigma en la arquitectura de ciberseguridad.

Índice de temas

¿Qué es la microsegmentación y por qué es crucial para la seguridad de su empresa?

La microsegmentación es una estrategia de seguridad que consiste en dividir redes empresariales en múltiples segmentos aislados entre sí. A diferencia de las redes planas, en las que los dipositivos y las aplicaciones comparten un entorno común, esta técnica impide que una brecha se propague de forma lateral.

Esto significa que, por ejemplo, si un ransomware logra ingresar a un área de la red, su alcance queda limitado a ese segmento. Además, la visibilidad que proporciona la microsegmentación permite detectar comportamientos anómalos con mayor rapidez.

De acuerdo con el National Institute of Standards and Techinology (NIST), la microsegmentación utiliza redes definidas por software (SDN) para crear una red virtual superpuesta sobre la infraestructura de red existente. De esta manera, los dispositivos pueden agruparse en función de su uso, con políticas desarrolladas que establecen niveles granulares de confianza.

¿Cómo funciona la microsegmentación en entornos empresariales modernos?

Los entornos empresariales modernos demandan una microsegmentación dinámica. Esto significa que debe poder adaptarse en tiempo real a los cambios, al crecimiento del negocio o al movimiento de cargas de trabajo entre plataformas.

Por otro lado, tal como indica UMSA Foundation, los segmentos de una red pueden incluir sistemas operativos, máquinas virtuales, aplicaciones y cargas de trabajo individuales. La microsegmentación definida por software no requiere hardware, por lo que no necesita modificar la infraestructura física, y se encarga de limitar el tipo de tráfico que puede circular por la red y de determinar cómo se comparten los datos.

La implementación estratégica de la microsegmentación acelera a nivel mundial, lo que demuestra la demanda empresarial de arquitecturas de seguridad escalables y orientadas al riesgo. Según Cloud Security Alliance (CSE), el 36% de las organizaciones ya usaba esta técnica en 2023, y el 91% planteaba adoptarla en un plazo de 12 a 24 meses, por lo que se esperaba que se convirtiera en una práctica estándar para 2025.

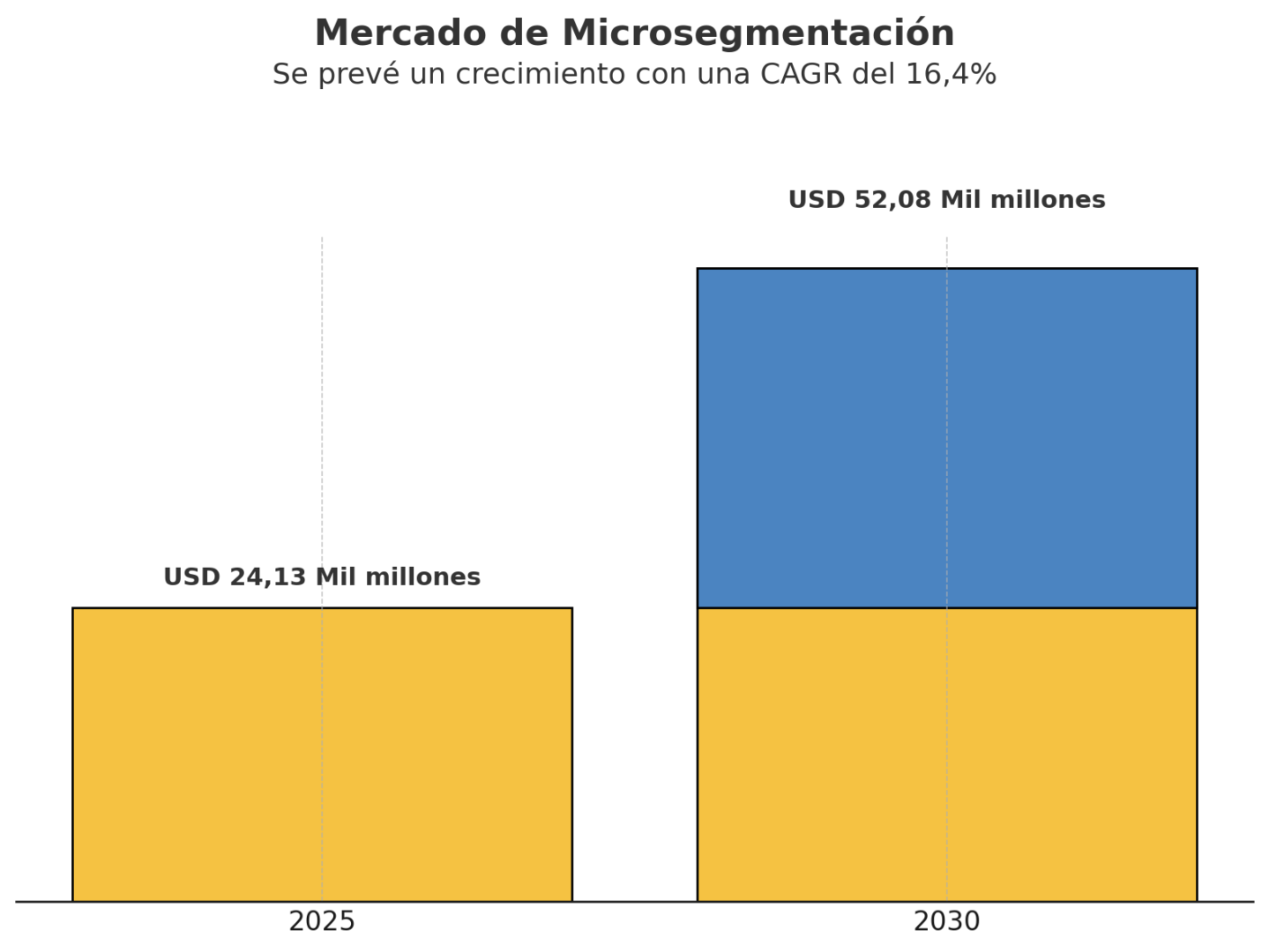

Dos años después, según Research and Markets, el mercado de la microsegmentación superó los USD 24.130 millones. Además, se espera que alcance los USD 52.080 millones para 2030, con una tasa de crecimiento anual compuesta (CAGR) del 16.36%.

En esta línea, Oswaldo Palacios, Latam Senior Account Executive de Akamai, afirmó: “La microsegmentación se está convirtiendo en una herramienta cada vez más importante para los equipos de TI que se enfrentan al reto de mantener las políticas de seguridad y el cumplimiento en consonancia con el rápido ritmo de cambio de los centros de datos dinámicos, y los entornos de nube y de nube híbrida actuales”.

¿Cuáles son los beneficios clave de implementar microsegmentación en su red?

Con respecto a las ventajas de implementar microsegmentación, la primera está clara. Una investigación realizada por la Universidad de Macquarie concluyó que se trata de una de las estrategias más eficaces para protegerse contra las ciberamenazas. El análisis, comparación y evaluación de diferentes métricas de exposición y robustez reveló una mejora de entre el 60% y el 90%.

Pese a esto, la eficacia no es el único beneficio que aporta implementar la microsegmentación. Algunos de los principales son:

- Respuesta inmediata: Permite detectar y contener amenazas en tiempo real antes de que se propaguen por la red.

- Seguridad continua: Reduce la superficie de ataque protegiendo frente a errores, accesos no autorizados y amenazas internas.

- Mayor visibilidad: Ofrece una vista detallada y dinámica de las aplicaciones, sus conexiones y su comportamiento.

- Protección de activos críticos: Limita el movimiento lateral de los ataques, resguardando aplicaciones sensibles y entornos híbridos.

- Cumplimiento normativo simplificado: Facilita demostrar el cumplimiento de estándares y regulaciones de ciberseguridad.

¿Qué pasos debe seguir para implementar la microsegmentación eficazmente?

En cuanto a cómo empezar a implementar la microsegmentación, Cloud Security Alliance (CSA) resume los 10 pasos iniciales:

- Obtener visibilidad de todo el tráfico de carga de trabajo en todos los entornos: saber qué sucede en todos los segmentos de la red.

- Comprender cómo se comunican las aplicaciones: descubrir qué aplicaciones se ejecutan en todas las cargas de trabajo y qué puertos utilizan.

- Bloquear los recursos más críticos y de mayor riesgo: proteger las líneas punteadas que representan puertos abiertos entre entornos que permiten que el malware se propague.

- Etiquetar las cargas de trabajo por funciones comerciales: utilizar etiquetas legibles en lugar de direcciones IP tradicionales para identificar las cargas de trabajo por su función empresarial o propiedad.

- Decidir entre un enfoque con agente y uno sin agente: elegir un enfoque con agente permite recoiplar telemetría sobre el uso de la aplicación, mientras que uno sin agentes sirve para entornos que no los admiten.

- Comenzar con un modelo de lista negra y pasar a un modelo de lista blanca: bloquea solo los puertos que no deben estar abiertos y permite todos los demás, y después mantener abiertos solo los puertos necesarios.

- Modelar la política antes de implementarla: probar la política para garantizar que se pueda implementar de forma segura y sin riesgo de romper las dependencias de la aplicación.

- Ampliar la segmentación consistente en toda la nube híbrida: hacer que la microsegmentación siga la carga de trabajo a medida que migra entre entornos.

- Automatizar los cambios de seguridad sin depender de decisiones humanas: contar con una solución de microsegmentación que pueda automatizar los cambios de políticas tan rápido como se propaga una brecha.

- Demuestrar que la seguridad cumple con las normas: utilizar herramientas que demuestren una comparación clara del antes y después de la aplicación de la política de seguridad.

¿Cómo se integra la microsegmentación con el modelo de seguridad Zero Trust?

El modelo de seguridad Zero Trust se basa en asumir que todos los usuarios, dispositivos, sistemas o conexiones están en riesgo. Frente a esto, la microsegmentación actúa como un habilitador esencial, ya que permite la aplicación granular de controles de acceso en función de identidad, contexto y comportamiento.

Tal como indica Akamai, el modelo Zero Trust y la migrosegmentación maduraron hasta el punto en el que su implementación resulta práctica en organizaciones de cualquier tamaño. Como ya se mencionó, el primer paso es comprender al completo el entorno y los activos críticos que se quieren proteger. En este punto, la microsegmentación puede ayudar a recopilar información detallada de cargas de trabajo, terminales y redes.

Además de servir como base de visibilidad y políticas para Zero Trust, las soluciones de microsegmentación también deben supervisar sus entornos para detectar posibles amenazas e infracciones de sus políticas. Así, mientras que el modelo Zero Trust define la estrategia, la microsegemntación la operacionaliza.

¿Qué herramientas y soluciones están disponibles para facilitar la microsegmentación?

Existen diversas herramientas disponibles para facilitar la microsegmentación. Estas ofrecen capacidades de visualización de flujos, definición de políticas, automatización y respuesta ante incidentes. La elección depende de factores como el tamaño de la red, la madurez del equipo de seguridad y el ecosistema tecnológico existente.

A continuación, una comparación de las 10 principales soluciones de microsegmentación para AIMultuple:

| Herramienta | Ventajas | Desventajas |

| Tufin | Microsegmentación efectiva, gestión y auditoría de firewalls, políticas automatizadas. | Integración con capa 2 manual, curva de aprendizaje, dashboards poco personalizables. |

| Cisco Identity Services Engine | Instalación sencilla, bajo costo a largo plazo, autenticación robusta, políticas dinámicas. | Problemas con integraciones de terceros, actualizaciones fallidas, migraciones complicadas. |

| AlgoSec | Detección de reglas permisivas, automatización inteligente, integración con múltiples sistemas. | Difícil de usar sin experiencia previa, problemas de integración y gestión de logs. |

| Prisma Cloud | Alertas de cumplimiento detalladas, visibilidad en múltiples nubes, granularidad eficiente. | Difícil de personalizar, motor analítico limitado, instalación compleja. |

| Check Point CloudGuard | Despliegue simple, excelente sistema de logs, consola centralizada útil. | Costoso, escaneo de amenazas mejorable, requiere personal altamente capacitado. |

| VMware NSX | Microsegmentación flexible, escalabilidad, adecuada para múltiples instalaciones. | Requiere conocimientos técnicos, documentación insuficiente, módulos de despliegue limitados. |

| Illumio Zero Trust | Implementación simple, visualización clara del tráfico, fácil de usar sin experiencia previa. | Soporte limitado a nivel de aplicación, integración difícil en entornos grandes, falta de granularidad. |

| Zscaler Private Access (ZPA) | Consolidación de VPNs, buen rendimiento, buena visibilidad y registro. | Problemas con servidores web, curva de aprendizaje alta, posibles fallas del sistema. |

| Cisco Secure Workload (Tetration) | Cifrado de datos, escaneo de vulnerabilidades, modelo de Zero Trust personalizado. | Interfaz compleja, requiere conocimientos avanzados, problemas de latencia. |

| Flow Virtual Networking | Microsegmentación clara, interfaz sencilla, buena visibilidad del tráfico de red. | Problemas de transferencia de datos, interfaz poco moderna, conexión a la nube difícil. |

¿Qué desafíos comunes pueden surgir y cómo puede superarlos?

En busca de conocer los principales desafíos al adoptar la microsegmentación, Zero Networks llevó a cabo una encuesta y descubrió que la mayor preocupación es la complejidad de la implementación (40%), seguida por la interrupción de las operaciones existentes (37%) y el manejo de aplicaciones heredadas (34%). A continuación, el ranking completo:

Preguntas frecuentes sobre microsegmentación

¿La microsegmentación es adecuada para pequeñas y medianas empresas?

Sí, gracias a soluciones basadas en software y modelos as-a-service, las pymes pueden aplicar microsegmentación sin grandes inversiones. Esto permite fortalecer la seguridad perimetral y reducir riesgos sin necesidad de infraestructura compleja.

¿Cómo afecta la microsegmentación al rendimiento de su red?

Cuando está bien implementada, el impacto en el rendimiento es mínimo. Las soluciones modernas operan a nivel de capa de aplicación o virtualización, optimizando el flujo de tráfico con políticas eficientes y sin crear cuellos de botella.

¿Es necesario rediseñar completamente la infraestructura de red para aplicar microsegmentación?

No. La mayoría de las soluciones actuales se basan en redes definidas por software (SDN) y no requieren cambios físicos. Esto permite superponer la microsegmentación sobre la red existente sin rediseños disruptivos.

¿En qué se diferencia la microsegmentación de la segmentación tradicional?

La segmentación tradicional separa redes en zonas amplias; la microsegmentación aplica políticas granulares entre cargas de trabajo individuales. Esto mejora la contención de amenazas y permite una visibilidad profunda del tráfico este-oeste.

¿Qué métricas permiten evaluar el éxito de una estrategia de microsegmentación?

Las métricas clave incluyen reducción del movimiento lateral, disminución de superficie de ataque, tiempo medio de detección (MTTD), cumplimiento normativo y cantidad de eventos de seguridad mitigados por política.